1401/12/20 تعداد بازدید: 996

شبکههای کامپیوتری نیز مانند هر دارایی تجاری دیگری به روشهای مختلفی در معرض خطر قرار دارند. تهدیدهایی که شبکهها به طور معمول باید برای آن آماده شوند عبارتند از:

دسترسی غیرمجاز

اگر یک کاربر غیرمجاز به یک شبکه دسترسی پیدا کند، میتواند اطلاعات محرمانهای را که در غیر این صورت به صورت خصوصی باقی میماند، مشاهده کند. با دسترسی غیرمجاز به شبکههای کامپیوتری میتوانند دادههای محرمانه را افشا کنند یا سیستمهای داخلی را به خطر بیندازند.

حملات DDoS

حملات DDoS با ارسال ترافیک ناخواسته به مقدار زیاد باعث کندی یا از دسترس خارج شدن سرویس برای کاربران مجاز میشود.

سوء استفاده از آسیبپذیری

مهاجمان میتوانند از آسیبپذیری شبکه در پرتالهای ورود، برنامهها، سختافزار یا سایر مناطق برای نفوذ به شبکه برای اهداف مخرب مختلف استفاده کنند.

آلودگیهای بدافزار (Malware infections)

از آلودگیهای رایج بدافزاری میتوان به باجافزارها (Ransomware) اشاره کرد که دادهها را رمزگذاری یا از بین میبرند و با این عمل دسترسی کاربران به شبکه را محدود میکنند. کرمها (worms) بدافزارهایی هستند که میتوانند به سرعت در سراسر شبکه تکثیر شوند. نرمافزارهای جاسوسی (spyware) که به مهاجمان اجازه میدهند تا اقدامات کاربر را ردیابی کنند نیز از انواع دیگر بدافزار هستند. بدافزار میتواند از منابع مختلفی از جمله وبسایتهای ناامن، دستگاههای آلوده کارمندان یا حملات خارجی هدفمند وارد شبکه شود.

تهدیدات داخلی

کارمندان یا پیمانکاران داخلی میتوانند به طور ناخواسته امنیت شبکه را تضعیف کنند یا در صورت عدم آگاهی از شیوههای امنیتی، دادهها را افشا کنند. در موارد دیگر، کاربران ممکن است عمدا یک شبکه را به خطر بیندازند یا با توجه به دلایل شخصی خود باعث افشای اطلاعات شوند.

فناوریهای مهم در امنیت شبکه کدامند؟

امنیت شبکه یک حوزه گسترده است که با توجه به اندازه شبکه و میزان حساسیتهای امنیتی باید اقدامات متفاوتی را برای آن انجام داد. در ادامه تعدادی از اقداماتی که یک سازمان میتواند برای محافظت از شبکه خود استفاده کند، توضیح داده شده است. به منظور کاهش پیچیدگی، اکثر سازمانها سعی میکنند تا حد امکان به فروشندگان کمتری برای امنیت شبکه تکیه کنند. بسیاری از شرکتها به دنبال ارائهدهندگانی هستند که چندین مورد از این فناوریها را با هم ارائه دهند.

کنترل دسترسی (Access control)

در بخش کنترل دسترسی، دسترسی به دادهها و نرمافزارهای مورد استفاده را برای جلوگیری از دستکاری آن دادهها محدود میکنند. کنترل دسترسی برای جلوگیری از دسترسی غیرمجاز و کاهش خطر تهدیدات داخلی بسیار مهم است. راهحلهای مدیریت هویت و دسترسی (Identity and Access Management- IAM) میتواند در این زمینه به شما کمک کند. بسیاری از شرکتها از شبکههای خصوصی مجازی (VPN) برای کنترل دسترسی استفاده میکنند. با این حال، امروزه جایگزینهایی برای VPNها وجود دارد. این محدودیتها میتوانند با توجه به IP و Mac Address انجام شوند. برای کنترل دسترسی بهتر است پورتها و سرویسهایی که استفاده نمیشوند را مسدود کنید.

احراز هویت کاربر (User authentication)

احراز هویت یا تایید هویت کاربر، یک جز حیاتی در کنترل دسترسی کاربران است. استفاده از احراز هویت دو مرحلهای (2 factor authentication) به جای رمزهای عبور ساده گام مهمی در جهت ایمنسازی شبکه هاست.

فایروالها

فایروالها تهدیدات بالقوه ترافیک شبکه را فیلتر میکنند. آنها میتوانند حملات بدافزار، سوء استفاده از آسیبپذیری، حملات رباتها و سایر تهدیدها را مسدود کنند. فایروالهای سنتی با استفاده از یک دستگاه سختافزاری در محل فیزیکی یک کسب و کار اجرا میشوند. امروزه بسیاری از فایروالها میتوانند به صورت نرمافزاری یا در فضای ابری اجرا شوند و نیاز به سختافزار فایروال را از بین ببرند.

حفاظت از DDoS

وبسایتها و زیرساختهای شبکه هر دو باید در برابر حملات DDoS محافظت شوند تا عملیاتی باقی بمانند. به طور خاص، برای امنیت زیرساخت شبکه به جای لایه برنامه، به راهکارهای کاهش DDoS در لایه شبکه نیاز است.

پیشگیری از نشت دادهها (Data loss prevention- DLP)

در حالی که فایروالها و حفاظت DDoS از ورود حملات خارجی به شبکه جلوگیری میکنند، پیشگیری از نشت دادهها (DLP) مانع از انتقال دادههای داخلی به خارج از شبکه میشود.

جداسازی مرورگر (Browser isolation)

دسترسی به اینترنت از طریق یک شبکه باعث ایجاد خطر برای شبکه میشود. زیرا مرورگر وب شامل اجرای کد از منابع غیرقابل اعتماد خارجی (مانند سرورهای وبسایتهای مختلف) در دستگاههای کاربر است. جداسازی مرورگر این خطر را با اجرای کد از خارج از شبکه داخلی سازمان، اغلب روی یک سرور ابری، از بین میبرد.

شرکتها برای امنیت شبکههای خود باید چه اقدامات دیگری انجام دهند؟

در حالی که نمیتوان به طور کامل در برابر حملات ایمن بود، این مراحل میتوانند احتمال خطر را تا حد زیادی کاهش دهند:

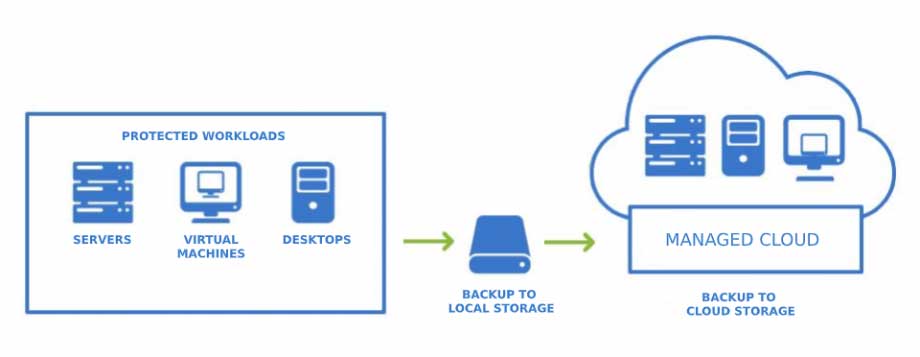

پشتیبانگیری از دادهها و ذخیره چند فایل پشتیبان

حتی شبکهای که به خوبی از آن دفاع میشود نیز ممکن است در معرض حمله قرار گیرد. از دست دادن دسترسی جزئی یا کامل به دادهها و سیستمهای داخلی میتواند برای یک کسب و کار مخرب باشد. نگه داشتن نسخههای پشتیبان از دادهها به کاهش تاثیر چنین حملهای کمک میکند.

آموزش کاربر

بسیاری از مشکلات دادهها و آلودگیهای بدافزاری به این دلیل اتفاق میافتند که کاربر به سادگی مرتکب اشتباه شده است. این اشتباه میتواند با باز کردن تصادفی پیوست ایمیل ناامن، ارائه اعتبار ورود به سیستم خود در نتیجه حمله فیشینگ (phishing)، یا اجازه دسترسی خارجی به روشی دیگر توسط کاربر اتفاق بیفتد. کارکنان داخلی و پیمانکاران باید از نحوه ایمن ماندن و محافظت از شبکه آگاه شوند.

به کارگیری فلسفه اعتماد صفر (zero trust)

چارچوب اعتماد صفر مجموعهای از عوامل امنیتی است که همه کاربران داخلی و خارجی را قبل از ورود به سیستم احراز هویت میکند. در پروتکل اعتماد صفر به هیچ کاربر یا دستگاهی به طور پیشفرض نباید اعتماد کرد

پروتکلهای امنیتی شبکه

پروتکلهای امنیت شبکه مجموعه پروتکلهایی است که برای حفاظت از اطلاعاتی که در یک شبکه جریان دارد استفاده میشود.

پروتکل IPSec

پروتکل IPSec (IP Security) احراز هویت دادهها، یکپارچگی و همچنین حریم خصوصی بین دو موجودیت را ارائه میدهد.

SSL (Secure Sockets Layer)

لایه سوکت ایمن یک مکانیسم امنیتی استاندارد است که برای حفظ یک اتصال اینترنتی امن بین سرویسگیرنده و سرویسدهنده استفاده میشود. در این پروتکل امنیتی با استفاده از رمزنگاری از تغییر دادههای شخصی، بستهها و جزئیات در حین ارسال و هم چنین خواندن آنها توسط مجرمان جلوگیری میشود.

SSH (Secure Shell)

یک پروتکل امنیتی شبکه است که ارتباطات و دادههای شبکه را رمزنگاری میکند. با استفاده از این پروتکل به خط فرمان اجازه میدهد تا از راه دور وارد سیستم شود و وظایف خاصی را از راه دور انجام دهد. عملکردهای مختلف FTP در SSH گنجانده شده است. SSH-1 و SSH-2 جدیدترین در نوع خود هستند.

HTTPS (HyperText Transfer Protocol Secure)

HTTPS یک پروتکل امنیت شبکه است که برای ایمنسازی ارتباطات داده بین دو یا چند سیستم استفاده میشود. از آنجایی که دادههای منتقل شده از طریق HTTPS رمزگذاری میشوند، مجرمان سایبری قادر به تغییر دادهها در طول انتقال از مرورگر به وبسرور نیستند. حتی زمانی که مجرمان سایبری به بستههای داده دسترسی پیدا میکنند، به دلیل رمزگذاری قوی بستهها قادر به خواندن و تفسیر آنها نخواهند بود.